Nicht selten stolpern Leser beim Durchscrollen der morgendlichen News über Artikel zu Cyberangriffe auf namhafte Unternehmen. Und: nicht selten enden genau diese Attacken mit großen wirtschaftlichen Schäden für Betroffene oder gar unbeteiligte Dritte. Neben persönlichen oder politischen Motiven geht es meist darum, Ängste zu schüren und den Unternehmen Beträge, zum Teil in Millionenhöhe, abzuverlangen. Wer aber glaubt, es handelt sich hierbei um „Garagenhacker“ mit mäßigem IT-Wissen, die sich einen Spaß erlauben, tappt im Dunkeln.

Welche Arten von Cyberangriffen gibt es, wie entwickeln sie sich und wer ist betroffen? Diese und weitere Fragen klären wir in diesem Blogartikel. Viel Spaß!

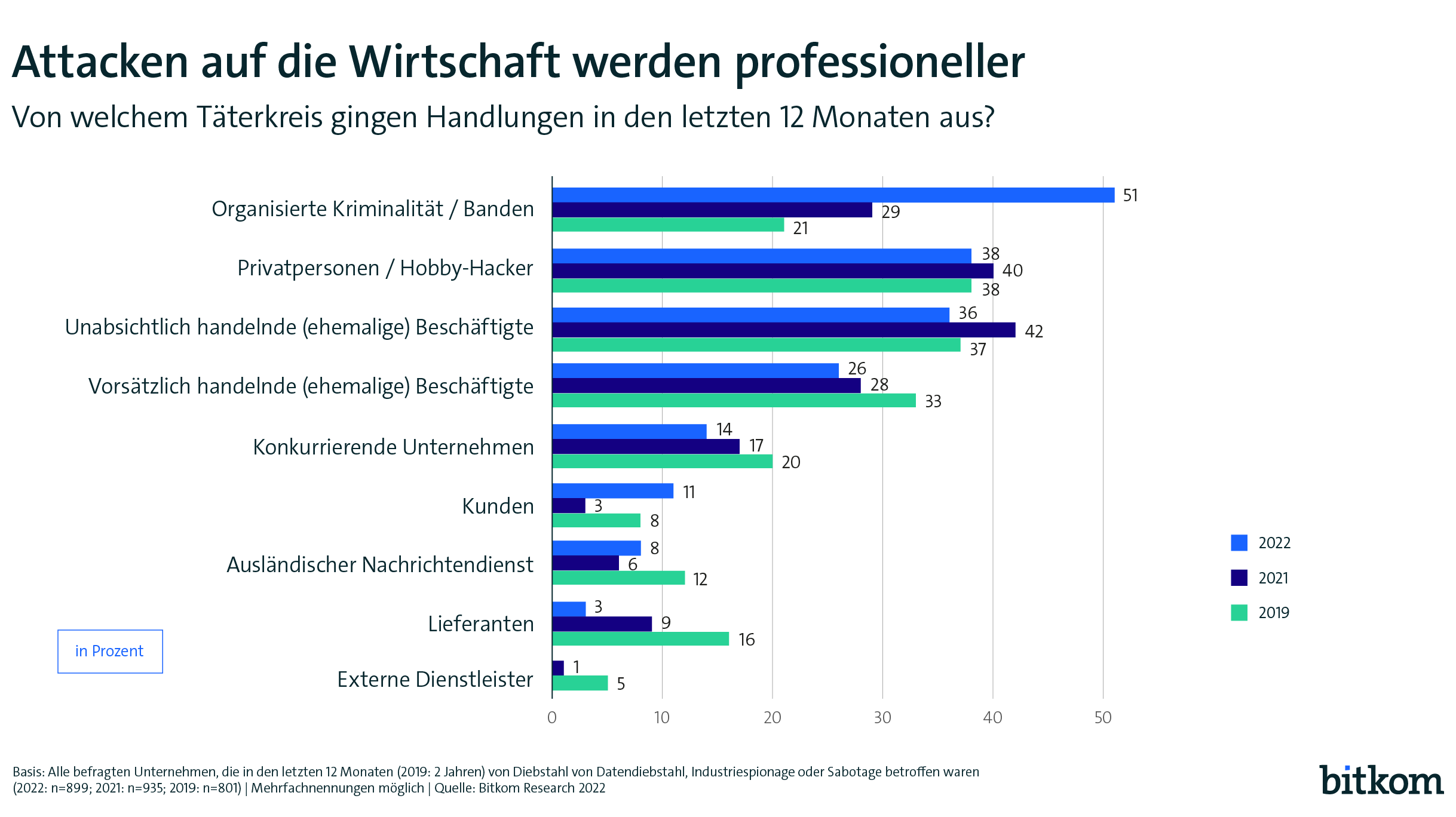

Verschiebung im Täterkreis von Cyberangriffen

Laut einer aktuellen Studie der Bitkom hat es innerhalb des Täterkreises eine signifikante Verschiebung gegeben: In den Jahren 2019 und 2021 drohten die meisten Cyberangriffe durch ehemalige Mitarbeitende oder sogenannte „Hobby-Hacker“. Inzwischen mischt die organisierte Kriminalität ebenfalls im großen Stil mit und hat sich sogar an die Spitze setzen können.

Dies hat für Unternehmen weitreichende Folgen. Sie haben es zunehmend mit einem großen Netzwerk aus absoluten IT-Spezialisten zu tun. Im Umkehrschluss bedeutet dies, dass auch Unternehmen zusätzliche Ressourcen in ihre Infrastruktur investieren müssen. Wie aber kann das ausreichend gewährleistet werden und welche Maßnahmen können ergriffen werden, um das Risiko und die daraus resultierenden Schäden eines Angriffs zu minimieren?

Zahlen, Daten, Fakten: Wie präsent sind Cyberangriffe in deutschen Unternehmen?

223 Milliarden Euro – diese Summe ist für die meisten Menschen nur schwer vorstellbar. Aber genau diesen Verlust musste die deutsche Wirtschaft allein im Jahr 2021 aufgrund von Daten- und Hardwarediebstahl, Spionage und Sabotage hinnehmen. Insgesamt 9 von 10 deutschen Unternehmen wurden im vergangenen Jahr bewusst oder unbewusst Opfer von Cyberangriffen.1 Diese Statistiken sind besorgniserregend und lassen für die Zukunft nicht nur Gutes erahnen. Dieser Trend wird ebenfalls durch den Eindruck vieler CEOs unterstützt: Laut 59 % der befragten CEOs sind Cyberangriffe die größte Geschäftsbedrohung und gefährden den Vertrieb von Produkten und Dienstleistungen.

Risiko für Cyberangriffe: Digitalisierungsstrategien ohne Konzept zur IT-Sicherheit

Trotz dieser Fakten ist die Lage nicht aussichtslos. Die Digitalisierung hat u.a. durch die Corona-Pandemie einen starken Aufschwung erlebt. Insbesondere das Einführen digitaler Dokumente und elektronischer Signatur Software sind beliebte Maßnahmen, welche auch mit Abklingen der Pandemie weiterhin ausgerollt werden sollen. Allerdings wurden Investitionen in die IT-Sicherheit nicht gleichermaßen berücksichtigt. Dieser Umstand hat es Hackern entsprechend leicht gemacht. Präzise ausgedrückt, darf es in Unternehmen keine Digitalisierungsstrategie ohne ein solides Konzept zur IT-Sicherheit und ein detailliertes Risikomanagement geben.

Digitale Akten: So gelingt die Einführung – inklusive 7 Erfolgsstories

Was sind die gängigsten Arten von Cyberangriffen?

Ob Phishing, Trojaner, Passwortangriffe – die Liste der Begrifflichkeiten, die im Zusammenhang mit einem Cyberangriff genannt wird, ist lang. Und meist nicht für alle verständlich. Grundsätzlich kann man unterscheiden zwischen verschiedenen Angriffsmaschen, mit oder ohne Einsatz von Schadsoftware/Malware.

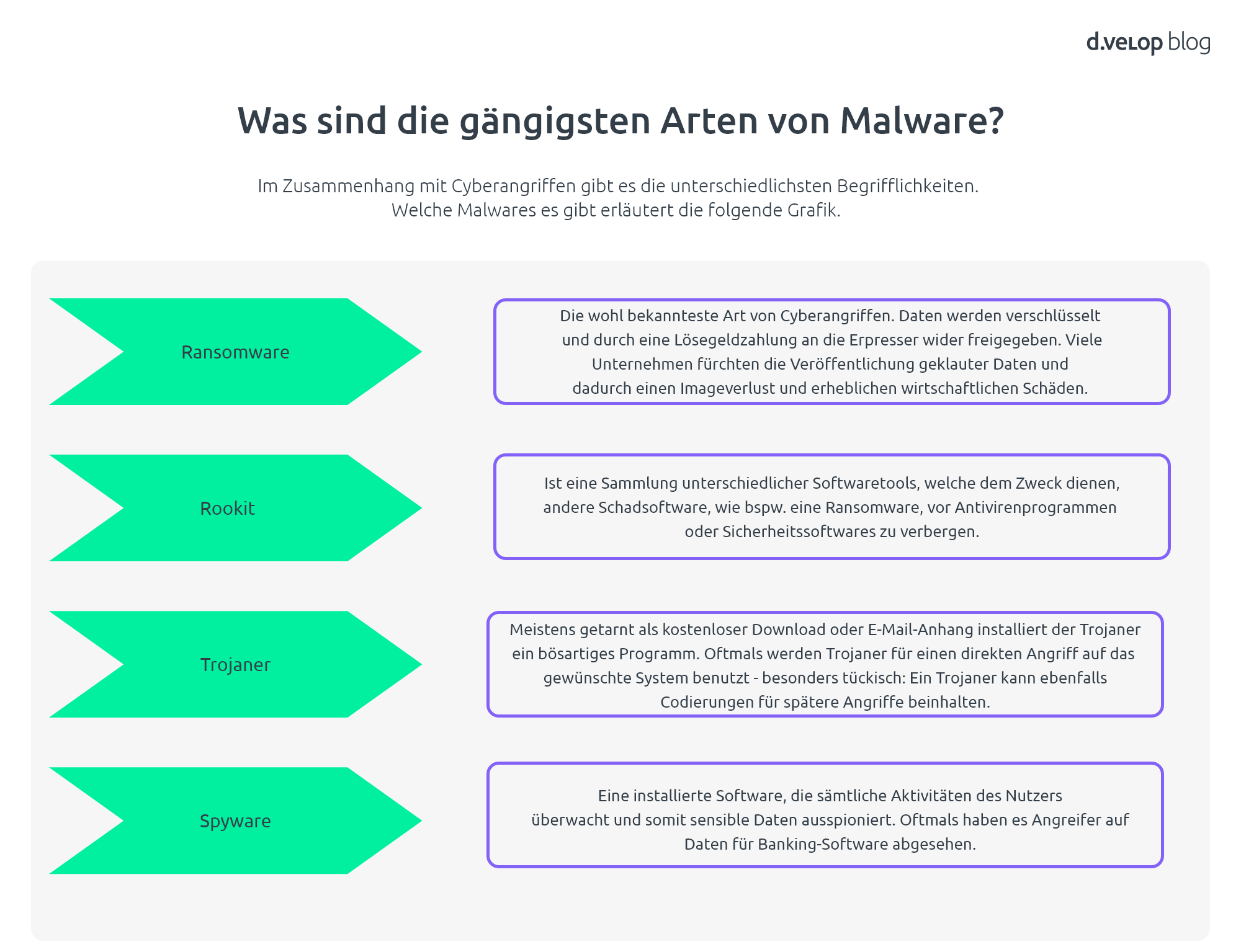

1. Malware

Malware ist ein Oberbegriff und bezieht sich auf bösartige Programme und Dateien, die das Ziel haben, Nutzern auf kurz oder lang einen erheblichen Schaden zuzufügen.

- Ransomware: Die wohl bekannteste Art von Cyberangriffen. Daten werden verschlüsselt und durch eine Lösegeldzahlung an die Erpresser wieder freigegeben. Viele Unternehmen fürchten die Veröffentlichung geklauter Daten und dadurch einen Imageverlust und erheblichen wirtschaftlichen Schaden.

- Rootkit: Eine Sammlung unterschiedlicher Softwaretools, welche dem Zweck dienen, andere Schadsoftware, wie bspw. eine Ransomware, vor Antivirenprogrammen oder Sicherheitssoftware zu verbergen.

- Trojaner: Meistens getarnt als kostenloser Download oder E-Mail-Anhang, installiert der Trojaner ein bösartiges Programm. Oftmals werden Trojaner für einen direkten Angriff auf das gewünschte System benutzt – besonders tückisch: Ein Trojaner kann ebenfalls Codierungen für spätere Angriffe beinhalten.

- Spyware: Eine installierte Software, die sämtliche Aktivitäten des Nutzers überwacht und somit sensible Daten ausspioniert. Oftmals haben es Angreifer auf Daten für Banking-Software abgesehen.

In Bezug auf Ransomware in Kombination mit organisierter Kriminalität ist folgendes zwingend zu erwähnen: Cyberkriminelle machen sich technologischen Fortschritte gleichermaßen zunutze und entwickeln auf Basis der SaaS-Technologie eigene Geschäftsmodelle. Diese Ransomware-as-a-Service wird im Darknet weiteren Cyberkriminellen zur Verfügung gestellt. Daneben gibt es aber auch andere Arten von Cyberangriffe auf die IT.

2. Passwortangriff

Mit am bekanntesten ist sicherlich der Passwortangriff, der für Hacker immer noch nicht an Attraktivität verloren hat und bei dem die Passwörter der Anwender:innen abgegriffen werden und anschließend „missbraucht“ werden.

3. Phishing

Oftmals kommt es auch zu Phishing-Betrugsfällen, besonders im privaten Umfeld. Eine verbreitete Variante ist das E-Mail-Phishing, bei dem sich der Hacker mit einer E-Mail als seriöser Kontakt/ Unternehmung oder Institution ausgibt und infizierte Links oder Anhänge enthält. Auch Mitarbeitende erhalten, trotz Sicherheitssoftware, entsprechende Phishing-E-Mails über ihren Firmenaccount – oftmals richten sich diese Angriffe an konkrete Mitarbeitende (Spear-Phishing-Angriff) oder imitierten geschäftliche E-Mails, an Budgetverantwortliche, in der Hoffnung, diese Personen autorisieren die gewünschten Transaktionen (Whaling-Angriff). Phishing-Angriffe können des Weiteren auch als Textnachricht oder Anruf auftreten.

4. DoS-Angriffe

DoS-Angriffe (Denial-of-Service) bedeuten grundsätzlich, dass ein Server oder ein System beabsichtigt mit einer Masse von Anfragen attackiert wird und eine Überlastung oder gar einen Zusammenbruch provoziert. Hierbei wurden beispielsweise in der Vergangenheit Web-Server mit der vierfachen Datenmenge überflutet.

5. Man-in-the-Middle-Angriff (MiTM)

Bei einem Man-in-the-Middle-Angriff (MiTM) schleust sich ein unbekannter Dritter in eine aktive Korrespondenz zwischen zwei Parteien. Der Angreifer kann die Nachrichten abfangen, lesen, kopieren oder manipulieren und sie anschließend dem Empfänger übermitteln. Beide Empfänger haben jedoch keine Ahnung vom Zutun des ungewollten Dritten.

6. SQL-Injection-Angriff

Jede datenbankgestützte Website ist anfällig für SQL-Injection-Angriffe. Eine SQL-Abfrage ist eine Aufforderung zur Durchführung einer Aktion in einer Datenbank. Eine clever konstruierte böswillige Anfrage kann die in der Datenbank gespeicherten Daten ändern oder löschen. Außerdem kann sie Daten wie geistiges Eigentum, persönliche Informationen von Kunden, administrative Anmeldeinformationen oder private Geschäftsdetails lesen und extrahieren. SQL-Injection steht auf der Common Weakness Enumeration (CWE) Top 25 erstellten Liste der gefährlichsten Schwachstellen aus dem Jahr 2022 an dritter Stelle und ist nach wie vor ein häufiger Angriffsvektor.

7. Cross-Site-Scripting

Bei Cross-Site-Scripting handelt es sich um eine weitere Art von Injektionsangriffen. Bei diesem Angriff platziert ein Angreifer Daten, z.B. ein bösartiges Skript, in Inhalte von ansonsten vertrauenswürdigen Webseiten. XSS-Angriffe (Cross-Site-Scripting) können auftreten, wenn eine nicht vertrauenswürdige Quelle Code in eine Webanwendung einspeisen darf und dieser Code in dynamische Inhalte integriert wird, die an den Browser des Opfers übermittelt werden. Dadurch kann ein Angreifer bösartigen JavaScript-Code im Browser eines anderen Benutzers ausführen. XSS ermöglicht es einem Angreifer, Sitzungs-Cookies zu stehlen und sich als Benutzer auszugeben. Es kann aber auch dazu verwendet werden, Malware zu verbreiten, Websites zu verunstalten, in sozialen Netzwerken Schaden anzurichten, Zugangsdaten zu stehlen und – in Verbindung mit Social-Engineering-Techniken – noch schädlichere Angriffe zu verüben. XSS ist ein ständiger Angriffsvektor, der von Hackern genutzt wird und im Jahr 2022 auf Platz zwei der CWE Top 25.2

Wer ist von Cyberangriffen betroffen?

Im Grunde kann jedes Unternehmen Opfer eines Cyberangriffs werden. Hierbei ist es unerheblich, ob es sich um kleine bzw. mittelständische Unternehmen oder Konzerne handelt. KMUs verfügen oftmals nicht über die notwendigen Ressourcen oder das interne Know-how, um ein IT-Sicherheitskonzept aufzustellen oder zu realisieren. Konzerne hingegen besitzen zwar ausreichende Mittel, haben aber meist eine aufgeblasene und zu Insellösungen neigende IT-Infrastruktur.

Was können Unternehmen gegen Cyberangriffe tun?

Nicht alle Arten der Cyberangriffe lassen sich zwangsläufig verhindern. Wenn ein Unternehmen gezielt ins Visier von Cyberkriminellen gerät, ist ein Abwenden oft sehr schwierig. Das Ziel ist es, bedrohliche Angriffe frühestmöglich zu erkennen und den Schaden durch entsprechende Aktivitäten zu begrenzen und sich trotzdem bestmöglich auf Cyberangriffe vorzubereiten.