“Datenpanne bei der MusterTech AG: Fehlendes Berechtigungsmanagement führt zu massiven Sicherheitslücken” – eine mediale Schlagzeile, die für jedes Unternehmen, unabhängig von Branche oder Größe, zum Albtraum werden kann. Neben dem erheblichen Imageschaden sind ebenso rechtliche und finanzielle Konsequenzen zu erwarten. Deshalb gilt: Sicherheitslücken sollten unbedingt vermieden werden.

Eine solches Szenario, wie im Beispiel der MusterTech AG, kann entstehen, wenn Mitarbeiter:innen unbefugten Zugriff auf vertrauliche Finanzdaten erhalten oder sich diesen ungehindert verschaffen können. Das Resultat, ein schwerwiegendes Datenleck.

Ein wertvolles Instrument und ein entscheidender Schritt in Richtung IT-Sicherheit ist effektives Berechtigungsmanagement. Durch eine präzise Implementierung kann der Zugriff auf sensible Daten anhand entsprechender Berechtigungen kontrolliert und überwacht werden, wodurch Compliance-Verstöße und Sicherheitsrisiken wie im genannten Beispiel vermieden werden können.

Berechtigungen klingen für dich zunächst nach komplexer Rechtevergabe und der Gefahr von „Zuviel-Berechtigungen“? In diesem Blogartikel erfährst du, welche zentrale Rolle ein zuverlässiges Berechtigungsmanagement spielt und wie eine gezielte Implementierung sowohl Datenschutz als auch deinen Verwaltungsaufwand optimieren kann.

Definition Berechtigungsmanagement

Berechtigungsmanagement, auch bekannt als Berechtigungsverwaltung, bezieht sich neben der Verweigerung und Erteilung von Zugriffsrechten auf Ressourcen innerhalb einer Organisation, auch auf deren Verwaltung und Überprüfung. Laut dem BSI (Bundesamt für Sicherheit in der Informationstechnik) umfasst Berechtigungsmanagement „die Prozesse, die für Zuweisung, Entzug und Kontrolle der Rechte erforderlich sind“. Es konzertiert sich dabei auf einzelne Systeme und dessen Anwendungen und die damit verbundenen Berechtigungen wie Lesen, Schreiben, Ändern oder Löschen.

Artenvielfalt zählt – auch im Berechtigungsmanagement: RBAC und ABAC

Nicht nur im biologischen Lebensraum zählt die sogenannte Artenvielfalt. Auch im Berechtigungsmanagement kann zwischen verschiedenen Arten von Berechtigungen unterschieden werden, die je nach Unternehmensbedürfnissen passend eingesetzt werden sollten. Um die geeignete Art für sich zu identifizieren und einen Überblick über den Umfang zu erhalten, folgt hier eine Differenzierung der Berechtigungsmodelle:

- Rollenbasiertes Berechtigungsmanagement: Ebenfalls als Role-Based Access Control (RBAC) bekannt, ermöglicht die Verwaltung von Zugriffsrechten und Zugriffskontrollen auf Basis von vordefinierten Rollen innerhalb der Organisation. Anstatt Berechtigungen individuell für jede:n Nutzer:in zu vergeben, werden diese in sinnvolle Berechtigungsrollen wie „Mitarbeiter:in“, „Manager:in“ oder „Administrator:in“ mit entsprechenden Standardrechten gemäß Aufgaben und Verantwortlichkeiten geclustert und zentral verwaltet. Rollen können einfach angepasst werden und aktualisieren sich automatisch, und auch das Hinzufügen von Benutzer:innen gestaltet sich unkompliziert.

- Attributbasiertes Berechtigungsmanagement: Alternativ bietet sich die Attribute-Based Access Control (ABAC) an. Bei dieser Art der Zugriffskontrolle werden Attribute der Benutzerin oder des Benutzers, der Ressource, der Aktion und der Umgebung definiert. Entscheidende Faktoren wie Position, Funktion, Abteilung und Standort helfen bei der Festlegung der Attribute. Die Berechtigungen werden dabei dynamisch angepasst, zum Beispiel je nach Zeit oder Ort (etwa nur Zugriff während der Arbeitszeit). Die Regelungen sind also feiner definiert und anpassungsfähiger.

- Kombiniertes Berechtigungsmanagement: Unternehmen können RBAC und ABAC auch kombinieren, um von den Vorteilen beider Ansätze – sowohl der Einfachheit als auch der Feinheit – zu profitieren. Durch die Bündelung von rollenbasierten und attributbasierten Methoden lässt sich eine hohe Flexibilität bei der Verwaltung von Zugriffsrechten erreichen.

Verwechselungsgefahr: Was ist Identity Access Management?

Das Management von Rechten und Rollen sollte keinesfalls mit dem Identity Access Management (IAM) verwechselt werden. Zwar sind die Übergänge fließend, jedoch bezeichnet IAM das Identitätsmanagement, also die Verwaltung der für das Berechtigungsmanagement notwendigen Benutzeridentitäten und deren Attribute. Innerhalb der täglichen Datenflut in großen Unternehmen ist es wichtig, die verschiedenen Identitäten und Zugriffsberechtigungen autorisierter Personen auf die unterschiedlichen Ressourcen wie Daten, Systeme oder Applikationen zu verwalten. IAM leistet dabei orts- und netzwerkunabhängig Hilfestellung durch Vereinfachung und Automatisierung dieser Prozesse.

Berechtigungsmanagement Früher vs. Heute

Denkt man an „früher“ würde man meinen, dass der IT-Verantwortliche den Mitarbeitenden im Unternehmen den Zugriff auf Informationen mit einem analogen Schlüsselbund gewährt hat. Nicht ganz, jedoch genauso unsicher und wenig transparent.

Das Ziel des Berechtigungsmanagements ist es, sicherzustellen, dass autorisierte Personen in einem Unternehmen ausschließlich Zugriff auf die für sie relevanten Informationen und Dokumente erhalten, um unbefugten Zugriff zu verhindern und Sicherheitsrisiken zu minimieren. In der modernen Arbeitswelt wird dies durch effiziente digitale Berechtigungsmanagementsysteme erreicht.

Früher wurde der Zugriff zwar ebenfalls digital, aber oft durch individuelle Vergabe durch den Administrator gesteuert, fehleranfällig und ineffizient. In manchen Fällen erfolgte die Zugriffsvergabe sogar ad-hoc auf mündliche Anfragen, ohne Dokumentation oder Nachverfolgbarkeit, oder über gemeinsame, oft aufgeschriebene Passwörter, was ein Sicherheitsrisiko verzeichnen lässt. In kleineren Unternehmen vertraute man sogar darauf, dass Mitarbeitende eigenständig nur auf berechtigte Unternehmensinformationen zugreifen.

Eine andere Möglichkeit ist und war eine frühe Form des Berechtigungsmanagements. Die Nutzung von Verzeichnisdiensttechnologie wie Microsofts Active Directory (AD), bei der es zwar zentral gesteuerte zugriffsberechtigte Nutzergruppen gibt, diese aber oft nicht gut strukturiert und dokumentiert werden.

Welche Anforderungen muss Berechtigungsmanagement erfüllen?

Softwarelösungen für das Berechtigungsmanagement unterstützen IT-Administratoren, indem sie die Aufgaben der Zugriffskontrolle und -verwaltung vereinfachen. Damit diese Systeme sowohl Sicherheit als auch Effizienz gewährleisten, müssen sie verschiedene Anforderungen erfüllen, die im IT-Grundschutz-Bausteins ORP.4 des BSI detailliert beschrieben sind. Dabei ist grundsätzlich der Informationssicherheitsbeauftragte (ISB) für die Überwachung und Implementierung zuständig, ergänzt durch die Verantwortung von Benutzer:innen und dem IT-Betrieb.

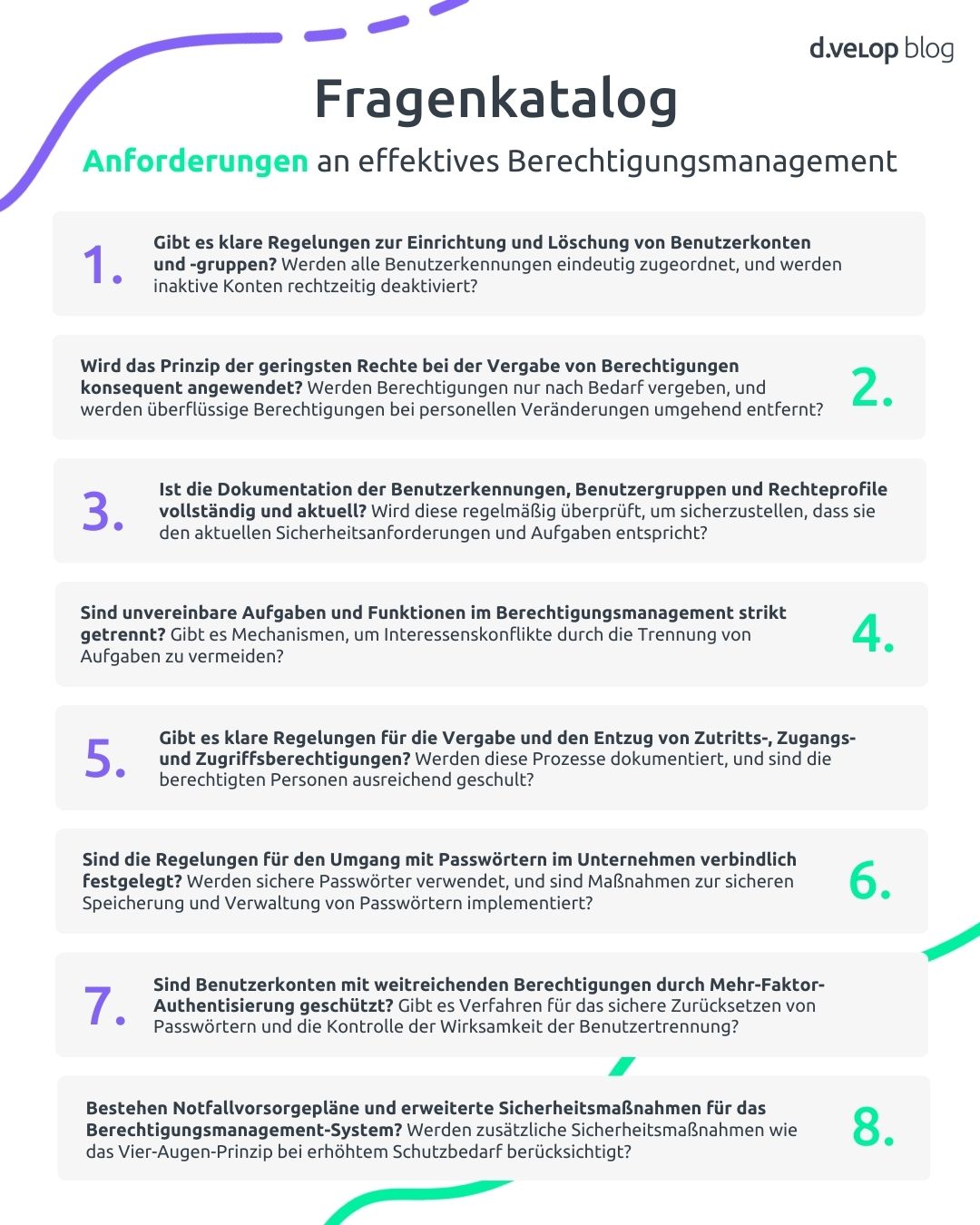

Um das eigene Berechtigungsmanagement zu bewerten oder einen Überblick über die erfüllten Anforderungen eines neuen Systems zu erhalten, kann der folgende Fragenkatalog hilfreich sein. Bei der Auswahl und Implementierung eines geeigneten Systems sollten insbesondere folgende Kriterien berücksichtigt werden:

Eine Hilfe bei der Implementierung können auch die Umsetzungshinweise zum Baustein ORP.4 Identitäts- und Berechtigungsmanagement sein.

Hinweis für Banken: Die Anforderungen an die IT-Infrastruktur und das IT-Management von Kreditinstituten in Deutschland sind in den Richtlinien der „Aufsichtsrechtlichen Anforderungen an die IT“ (BAIT) festgelegt. Diese Richtlinien haben zum Ziel, sicherzustellen, dass Banken ihre IT-Ressourcen sowohl effizient als auch sicher verwalten.

Warum ist Berechtigungsmanagement wichtig? – Relevante Gesetze und Richtlinien

Ein starkes Berechtigungskonzept macht den Unterschied, vor allem bei der Einhaltung von Sicherheit und Compliance. Effektives Berechtigungsmanagement stellt sicher, dass nur autorisierte Personen Zugang zu Informationen erhalten, unbefugte Zugriffe verhindert werden und alle Aktivitäten überwacht und protokolliert sind. Es ist wichtig, um sensible Daten zu schützen und gesetzliche Anforderungen zu erfüllen, wodurch Datenschutz, Sicherheitsrichtlinien und die Einhaltung von Standards gewährleistet werden.

Wichtige Gesetze und Richtlinien, die durch Berechtigungsmanagement eingehalten werden, sind unter anderem die DSGVO, das BDSG, das IT-SiG und ISO/IEC 27001.

Nach Artikel 32 der Datenschutz-Grundverordnung (DSGVO) und § 64 Abs. 3 Nr. 5 des Bundesdatenschutzgesetzes (BDSG) müssen Organisationen durch technische und organisatorische Maßnahmen die Sicherheit der Datenverarbeitung gewährleisten. Das Minimalprinzip der DSGVO besagt zudem, dass Personen nur auf die Daten zugreifen dürfen, die sie zur Erfüllung ihrer Aufgaben benötigen.

Das IT-Sicherheitsgesetz (IT-SiG) definiert Anforderungen an die Sicherheit von IT-Systemen und kritischen Infrastrukturen, einschließlich der Zugriffsverwaltung.

ISO/IEC 27001 ist eine internationale Norm für Informationssicherheitsmanagementsysteme (ISMS) und legt Anforderungen fest, um die Informationssicherheit zu gewährleisten und kontinuierlich zu verbessern.

Durchblick im Compliance-Dschungel | Mit GoBD, DSGVO, ISO 27001, Revisionssicherheit & Co. zu mehr Sicherheit im Unternehmen

Vorteile im Überblick

- Effizienzsteigerung durch geringen Verwaltungsaufwand und Entlastung bei der Vergabe von Zugriffsberechtigungen.

- Zeitersparnis durch die Automatisierung und Vereinfachung der komplexen Rechtevergabe.

- Optimierung von Geschäftsprozessen durch effizientere Workflows und der Vermeidung von Über- oder Unterlizenzierung.

- Verbesserte Kontrolle und Transparenz durch umfassenden Überblick über Bearbeitungen (Revisionssicherheit), alle Regelungen und Zugriffe sowie präzise Rechtevergabe zur Minimierung des Risikos von „Zuviel-Berechtigungen“.

- Minimierung von Risiken durch Entgegenwirken von Datenmissbrauch und Fehlerreduzierung.

- Hohe Flexibilität durch agile Anpassung der Zugriffsrechte je nach Bedarf.

- Verbesserte Compliance durch automatisch optimierte Regelkonformität.

- Erhöhte Sicherheit durch Schutz sensibler Daten vor unbefugtem Zugriff durch nicht autorisierte Nutzer.

- Bessere Auditkonformität durch die präzise Übereinstimmung von Prozessen, Systemen und Dokumentationen mit den relevanten Vorschriften, Gesetzen, internen Richtlinien und Branchenstandards.

Risiken und Herausforderungen bei der Zugriffskontrolle

Bei der Berechtigungsvergabe steht man angesichts zunehmender regulatorischer Anforderungen diversen Risiken und Herausforderungen gegenüber. Beispielsweise die falsche Zuordnung von Rollen. Zur Vermeidung dieser Fehler ist es entscheidend darauf zu achten, dass die Datengrundlage der Benutzeridentitäten und deren Attribute im Identity and Access Management (IAM) sorgfältig und korrekt gepflegt werden. Auch fehlende oder unvollständige Dokumentation von Zugriffsrechten und Berechtigungen kann zu Unklarheiten, Missverständnissen oder Sicherheitsrisiken führen.

Weiterhin können wir auf unser initiales Beispiel zurückkommen, das neben einem schwerwiegenden Datenleck und somit einer Sicherheitslücke auch erheblichen Imageschaden sowie rechtliche und finanzielle Konsequenzen mit sich zieht. Allgemein fehlendes Berechtigungsmanagement führte hier zu diesem Horrorszenario, indem unbefugter Zugriff auf sensible Daten wie vertrauliche Finanzinformationen möglich wurde.

Berechtigungsmanagement in der d.velop Software

Das Dokumentenmanagement-System (DMS) von d.velop weist ebenfalls Funktionen für Berechtigungsmanagement in der Dokumentenverwaltung vor. Es bietet sowohl rollen- als auch attributorientiertes Berechtigungsmanagement sowie eine Kombination beider Ansätze.

In der Administration können Nutzer:innen bestimmten Gruppen mit entsprechenden Zugriffsrechten zugewiesen werden, wodurch sie Zugang zu spezifischen Dokumenten oder Bereichen im DMS erhalten. Jede Gruppe verfügt über spezifische Berechtigungen, wie das Einsehen, Bearbeiten oder Freigeben an berechtigte Mitarbeitende von Dokumenten. Es gibt auch Gruppen mit umfassenden administrativen Rechten innerhalb des Systems. Ein:e Benutzer:in kann gleichzeitig mehreren Gruppen angehören, wodurch sich seine Berechtigungen additiv verhalten.

Use Case: Ein Unternehmen verwaltet die Personalakten aller Mitarbeiter:innen digital in einem DMS. Diese Personalakten sollen nur für bestimmte Personen zugänglich sein, um die Vertraulichkeit der Informationen zu gewährleisten. Durch das Berechtigungsmanagement werden diese Akten geschützt und nur gezielt zugänglich: Ein:e Personaler:in, mit vollem Zugriff, lädt den neuen Arbeitsvertrag eines Mitarbeiters oder einer Mitarbeiterin in das DMS hoch, wo dieser automatisch in der Personalakte gespeichert wird. Die oder der Vorgesetzte des Mitarbeitenden erhält daraufhin Zugriff auf den Vertrag, kann ihn einsehen, aber nicht bearbeiten.

Zudem kann die Berechtigungsverwaltung von d.velop in der Prozessmanagement Software mit den festgelegten Berechtigungen arbeiten. Sie kann auch mit Gruppen oder Abteilungen verbunden werden. Dadurch wird sichergestellt, dass nur berechtigte Personen Zugriff auf verschiedene Prozesse erhalten.

Berechtigungsmanagement Software: Berechtigungen für Prozesse im d.velop process studio verwalten

Fazit und wesentliche Erkenntnisse

Ein umfassendes Berechtigungsmanagement kann vor Schäden schützen und bietet durch die korrekte Verwendung innerhalb von Systemen einen bedeutenden Mehrwert, insbesondere in den Bereichen Datensicherheit und Compliance. Die richtige Implementierung und Nutzung eines Berechtigungsmanagements erhöht die persönliche Sicherheit der Mitarbeiter:innen im Umgang mit sensiblen Daten. Sie schützt zudem das Unternehmen und stärkt das allgemeine Sicherheitsgefühl auch außerhalb der Organisation. So könnte auch die Schlagzeile für unser Beispielunternehmen bald anders lauten: “MusterTech AG: Erfolgreiches Berechtigungsmanagement schützt sensible Daten und stärkt das Vertrauen der Kunden“.

Tipp: Überprüfe die Zugriffsrechte und die Verfügbarkeit eines Berechtigungsmanagementsystems in deinem Unternehmen und nutze dieses optimal. Falls noch kein Berechtigungsmanagementsystem vorhanden ist, sollte dessen Einführung in Betracht gezogen werden. Achte darauf, Berechtigungen auf das notwendige Minimum zu beschränken. Es ist ebenfalls wichtig, Mitarbeiter:innen zu sensibilisieren und regelmäßig zu schulen, um Phishing-Angriffe abzuwehren und anderen Datenschutzverletzungen entgegenzuwirken.

Häufige Fragen und Antworten zum Berechtigungsmanagement

Berechtigungsmanagement, auch Berechtigungsverwaltung genannt, umfasst die Zuweisung, den Entzug und die Kontrolle von Zugriffsrechten auf Ressourcen innerhalb einer Organisation. Laut BSI bezieht sich Berechtigungsmanagement auf die Verwaltung und Überprüfung von Rechten. Diese Rechte gelten für einzelne Systeme und deren Anwendungen. Sie umfassen Aktivitäten wie Lesen, Schreiben, Ändern oder Löschen.

Das Berechtigungsmanagement in einem Dokumentenmanagement-System (DMS) ermöglicht es, den Zugriff auf Dokumente und Prozesse gezielt zu steuern. Es basiert auf einem rollen- und attributorientierten Ansatz, ermöglicht aber auch eine Kombination beider Ansätze. Nutzer können bestimmten Gruppen mit festgelegten Zugriffsrechten zugeordnet werden, die definieren, welche Aktionen (z. B. Einsehen, Bearbeiten, Freigeben) die Nutzer durchführen dürfen.

So wird gewährleistet, dass sensible Dokumente, wie z.B. Personalakten, nur für berechtigte Personen zugänglich sind.

Berechtigungsmanagement ist wichtig, da es sicherstellt, dass nur autorisierte Personen auf sensible Informationen zugreifen. Es verhindert unbefugte Zugriffe und überwacht alle Aktivitäten. Zudem werden diese protokolliert. Dadurch werden sensible Daten geschützt. Das Management gewährleistet die Einhaltung von Sicherheitsrichtlinien. Es sorgt auch für die Erfüllung gesetzlicher Anforderungen wie der DSGVO, dem BDSG und dem IT-Sicherheitsgesetz. Auch die ISO/IEC 27001 wird eingehalten.